Nós mantemos suas

jóias da coroa seguras.

Sempre.

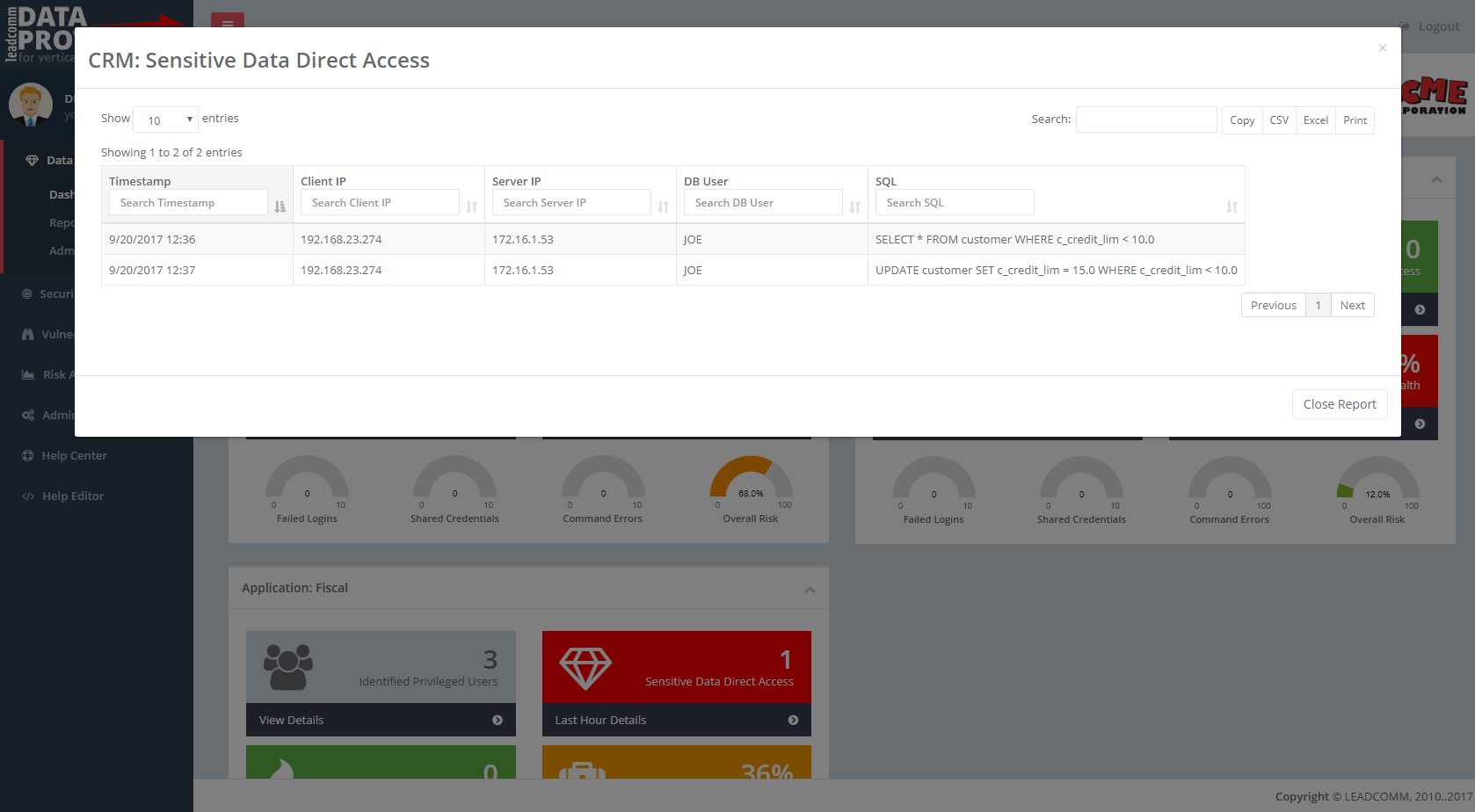

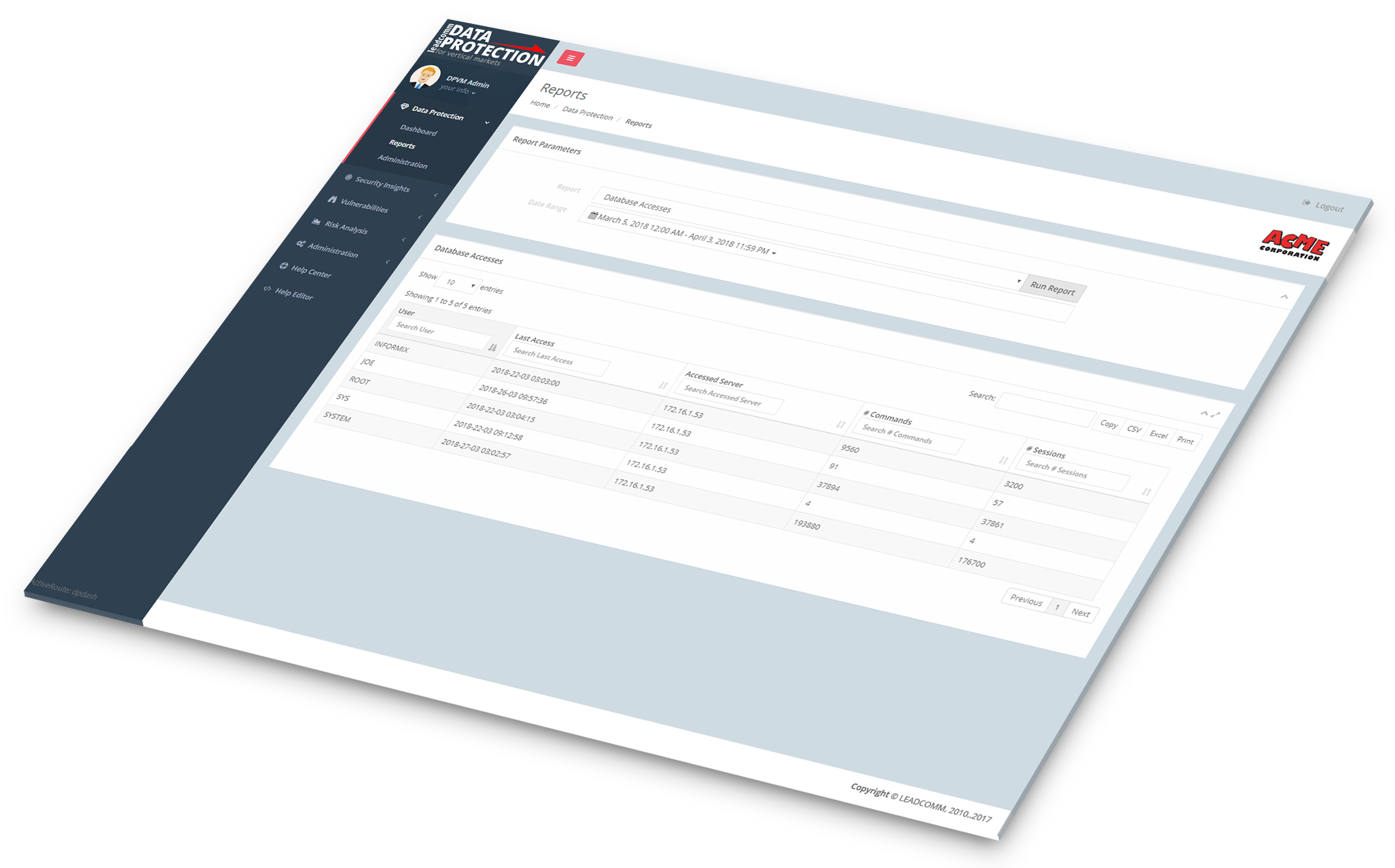

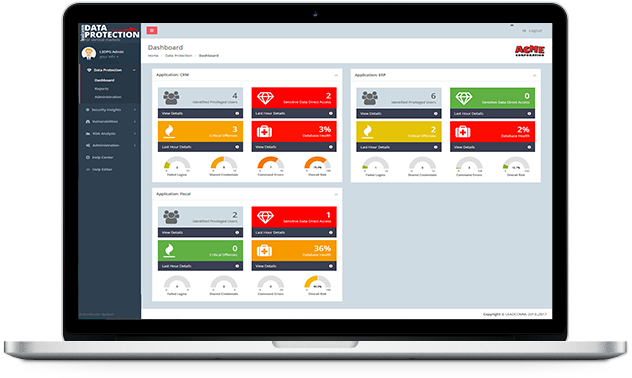

Conheça a solução LEADCOMM DATA PROTECTION for Vertical Markets.

Esteja ciente da

segurança dos seus dados

onde quer que você esteja.

Nossa interface moderna funciona em qualquer tipo de dispositivo.